Article de Tek sous licenceCC-BY-SA traduitpar l’association Eunomia.

Ce guide a été écrit pour des personnes avec un niveaudéjà intermédiaire ou avancé en connaissances techniques. Si vousn’avez pas ces connaissances, vous pouvez toujours survoler l’article etl’utiliser comme une référence pour connaître les principaux outilsintéressants, et voir ce que vous arriverez à en tirer. En particulier,ne sont pas abordées en profondeur les précautions nécessaires àl’investigation et à la protection de son identité et de son ordinateursur Internet. Un bon début dans la matière est ce guide produit parMotherboard.Ne sont pas abordés non plus : l’usage d’utilitaires Linux/MacOS enligne de commande (on pourra consulter le tutorield’OpenClassroomssur le sujet), l’utilisation d’un VPS, d’un VPN, la programmation enPython…

J’ai fait beaucoup d’Intelligence Open-Source (OSINT) dernièrement, doncpour célébrer 2019, j’ai décidé de résumer beaucoup de trucs et astucesque j’ai appris dans ce guide. Bien sûr, ce n’est pas le guide parfait(aucun guide ne l’est), mais j’espère qu’il aidera les débutant-es àapprendre, et les hackers expérimenté-es d’OSINT à découvrir de nouveauxtrucs.

Méthodologie

La méthodologie classique d’OSINT que vous trouverez partout est directe:

- Définir les besoins : que cherche-t-on ?

- Récupérer les données

- Analyser l’information recueillie

- Pivotement et rapport : soit définir de nouvelles exigences ens’appuyant sur les données qui viennent d’être recueillies, soitmettre fin à l’enquête et rédiger le rapport

Cette méthodologie est assez intuitive et peut ne pas aider beaucoup degens, mais je pense qu’il est quand même important d’y revenirrégulièrement, et de prendre le temps de repasser en revue lesdifférentes étapes. Très souvent, au cours des enquêtes, nous nousperdons dans la quantité de données recueillies, et il est difficiled’avoir une idée de la direction que doit prendre l’enquête. Dans cecas, je pense qu’il est utile de faire une pause et de revenir auxétapes 3 et 4 : analyser et résumer ce que vous avez trouvé, énumérer cequi pourrait vous aider à pivoter et définir de nouvelles questions (oudes questions plus précises) qui nécessitent encore des réponses.

Les autres conseils que je donnerais sont :

- N’abandonnez jamais : il y aura un moment où vous aurez l’impressiond’avoir exploré toutes les possibilités d’obtenir de l’information.N’abandonnez pas. Faites une pause (une heure ou une journée à faireautre chose), puis analysez à nouveau vos données et essayez de lesvoir sous un autre angle. Y a-t-il une nouvelle information surlaquelle vous pourriez pivoter ? Et si vous vous étiez posé-e lesmauvaises questions au début ? Justin Seitz a récemment écrit unarticle sur laténacitésur son blog, donnant quelques exemples où la ténacité a porté sesfruits.

- Conserver les preuves : l’information en ligne disparaît trèsrapidement. Imaginez que vous fassiez une seule erreur d’exécution,comme liker un tweet, ou que la personne que vous recherchiezcommence à être suspicieuse, soudainement tous les comptes deréseaux sociaux et et sites Web peuvent disparaître d’un jour àl’autre. Conservez donc des preuves : captures d’écran, archives,archives web (plus d’informations sur ça plus tard) ou tout ce quifonctionne pour vous.

- Les frises chronologiques ont du bon : en criminalistique, lesdélais et le fait de pivoter sur des événements qui se produisent enmême temps sont essentiels. Ce n’est certainement pas aussiimportant dans l’OSINT mais c’est quand même un outil trèsintéressant pour organiser vos données. Quand le site Web a-t-il étécréé ? Quand le compte Facebook a-t-il été créé ? Quand le dernierbillet du blog a-t-il été publié ? Avoir tout cela dans un tableaume donne souvent une bonne vue d’ensemble de ce que je cherche.

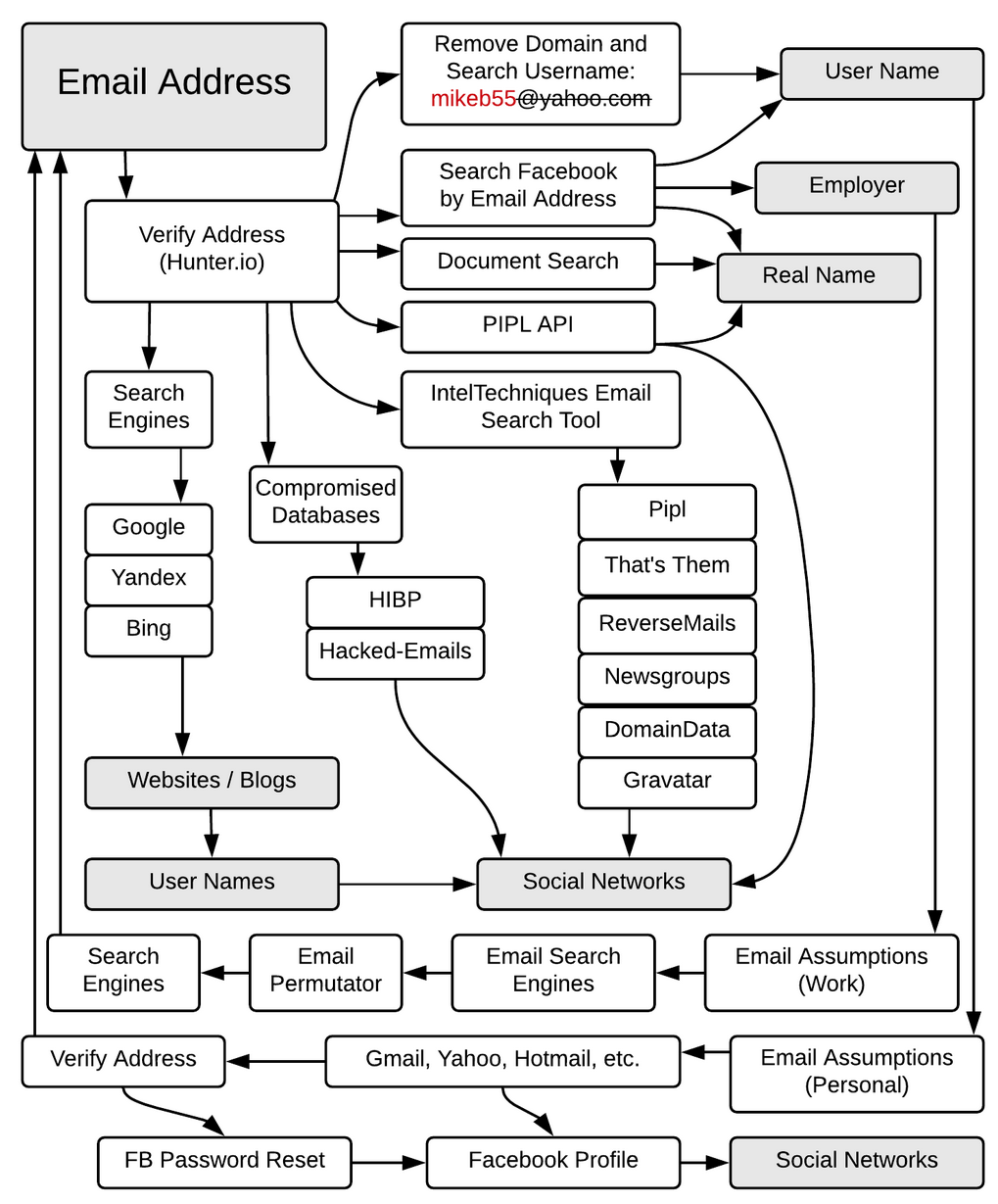

Il y a deux autres méthodes que je trouve utiles. La première, ce sontdes graphes pour décrire les méthodes de recherche d’informations enfonction d’un type de données (comme un e-mail). Le meilleur graphe quej’ai vu est celui fait par Michael Bazzell chezIntelTechniques.com. Par exemple, voici legraphe de Michael Bazzell lors de la recherche d’informations sur uneadresse e-mail :

Après un certain temps, je pense que c’est une bonne idée de commencer àdévelopper vos propres graphes d’enquête et de les améliorer lentementau fil du temps avec les nouveaux trucs que vous trouvez.

La dernière méthodologie que je recommande pour les longues enquêtes estl’analyse des hypothèsesconcurrentes.Cette méthodologie a été développée par la CIA dans les années 70 pouraider les analystes à éliminer les biais de leur analyse et à évaluersoigneusement les différentes hypothèses. N’oubliez pas qu’il s’agitd’un outil lourd et chronophage, mais si vous vous perdez dans uneenquête qui dure un an, il est parfois bon d’avoir un processus qui vousaide à évaluer soigneusement vos hypothèses.

Préparer votre système

Avant de vous lancer dans l’enquête, il y a quelques aspects de lasécurité opérationnelle que vous devriez prendre en considération afind’éviter d’alerter les personnes sur lesquelles vous effectuez desrecherches. Visiter un site Web personnel obscur pourrait donner votreadresse IP et donc votre emplacement à votre cible, l’utilisation devotre compte personnel de réseaux sociaux pourrait conduire à un clicsur un like par erreur, etc.

Je suis les règles suivantes pendant mes investigations :

- Utilisez un VPN commercial ou Tor pour toutes les connexionsdepuis votre navigateur pour l’investigation. La plupart des VPNcommerciaux fournissent des serveurs dans différents pays et Torvous permet de choisir le pays du nœud desortiedonc j’essaie de choisir un pays qui n’alerterait pas en fonction ducontexte (Etats-Unis pour une enquête sur une organisationaméricaine, etc.).

- Effectuez tous les scans et les tâches d’exploration à partir d’unVPS bon marché qui n’a aucune info sur vous.

- Utilisez des comptes de réseaux sociaux dédiés à l’enquête et crééssous un faux nom.

Après avoir fait tout cela, vous pouvez maintenant enquêter aussi tarddans la nuit que vous le souhaitez, il est assez peu probable que lesgens seront en mesure d’identifier qui est à leur recherche.

Outillage

La question de l’outil est toujours une question curieuse dansl’infosec, rien ne me dérange plus que les gens qui listent une listeinterminable d’outils dans leur CV et non les compétences qu’ils ont.Permettez-moi donc de le dire clairement : les outils n’ont pasd’importance, c’est ce que vous faites avec les outils qui compte.Si vous ne savez pas ce que vous faites, les outils ne vous aiderontpas, ils vous donneront simplement une longue liste de données que vousne pourrez pas comprendre ou évaluer. Testez les outils, lisez leurcode, créez vos propres outils, etc, mais assurez-vous de biencomprendre ce qu’ils font.

Le corollaire, c’est qu’il n’y a pas de boîte à outils parfaite. Lameilleure boîte à outils est celle que vous connaissez, aimez etmaîtrisez. Mais laissez-moi vous dire ce que j’utilise et quels autresoutils peuvent vous intéresser.

Chrome et les modules

J’utilise Chrome comme navigateur d’investigation, principalement parceque Hunchly n’est disponible que pour Chrome (voir ci-dessous). J’yajoute quelques plugins utiles :

- archive.isButtonpermet d’enregistrer rapidement une page web dans archive.is (plusd’informations à ce sujet plus tard)

- WaybackMachinepour rechercher une page archivée dans archive.org Wayback machine

- OpenSourceIntelligencedonne un accès rapide à de nombreux outils OSINT

- EXIFViewerpermet de visualiser rapidement les données EXIF en images

- FireShotpour faire des captures d’écran rapidement

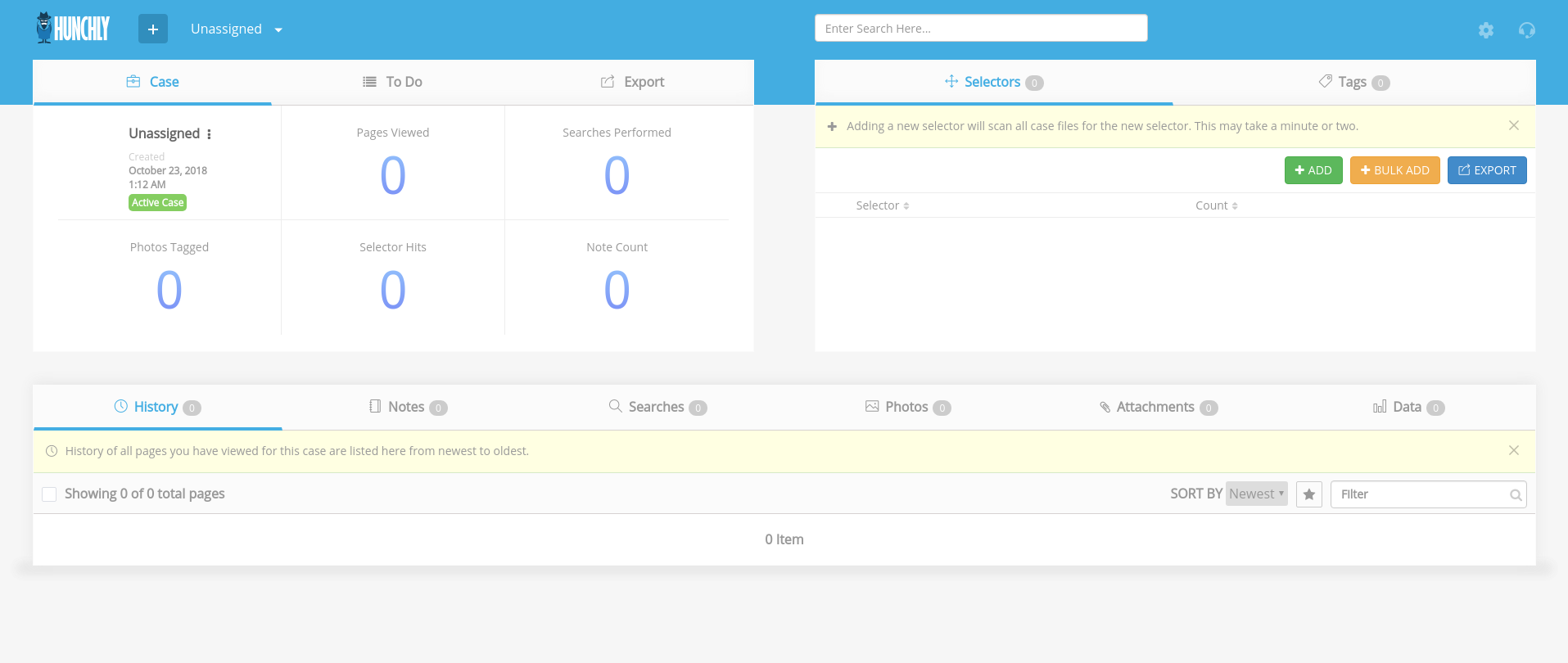

Hunchly

J’ai récemment commencé à utiliser Hunchly et c’estun excellent outil. Hunchly est une extension Chrome qui permet desauvegarder, étiqueter et rechercher toutes les données web que voustrouvez pendant l’enquête. Fondamentalement, il vous suffit de cliquersur « Capture » dans l’extension lorsque vous démarrez une enquête, etHunchly enregistrera toutes les pages web que vous visitez dans une basede données, vous permettant d’y ajouter des notes et des tags.

Il coûte 130$/an, ce qui n’est pas grand-chose si l’on considère sonutilité.

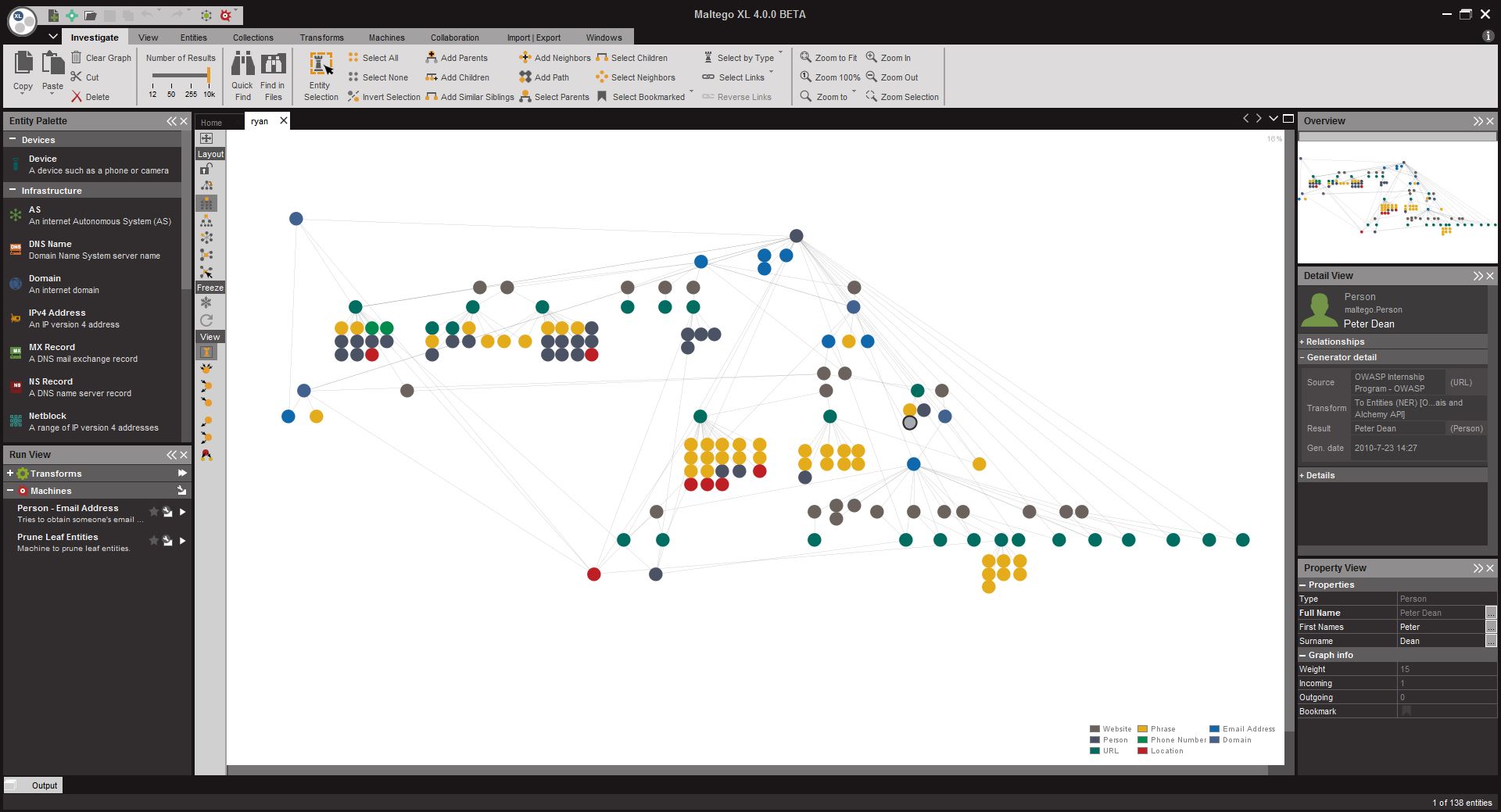

Maltego

Maltegoest plus un outil de threat intelligence qu’un outil OSINT et a denombreuses limites, mais un graphe est souvent le meilleur moyen dereprésenter et d’analyser les données d’enquête et Maltego est bon à ça.Fondamentalement Maltego offre une interface graphique pour créer desgraphes, et d’enrichir le graphe avec de nouvelles données (par exemple,des domaines liés à une adresse IP d’une base de données « passiveDNS »). C’est un peu cher(999$/an la première année, puis 499$/an pour le renouvellement) et nevaut peut-être la peine que si vous faites aussi du threat intel oubeaucoup d’analyse des infrastructures. Vous pouvez également utiliserMaltego CommunityEdition quilimite l’utilisation de l’option transform et la taille du graphique,mais elle devrait être largement suffisante pour les petites enquêtes.

Harpoon

J’ai développé un outil en ligne de commande appeléHarpoon (voir le billet de blogicipour plus de détails). Il a commencé comme un outil de threat intel,mais j’ai ajouté de nombreuses commandes pour l’OSINT. Il fonctionneavec python3 sous Linux (mais MacOS et Windows devraient aussifonctionner) et est open source.

Par exemple, vous pouvez utiliser Harpoon pour rechercher une clé PGPsur des serveurs de clés :

$ harpoon pgp search tek@randhome.io[+] 0xDCB55433A1EA7CAB 2016-05-30 Tek__ tek@randhome.ioIl y a une longue liste de plugins,n’hésitez pas à coder de nouvelles fonctionnalités intéressantes ou àsuggérer des améliorations.

Python

Très souvent, vous vous retrouverez avec des tâches spécifiques decollecte et de visualisation de données qui ne peuvent pas êtreeffectuées facilement avec n’importe quel outil. Dans ce cas, vousdevrez écrire votre propre code. J’utilise python pour cela, n’importequel langage de programmation moderne fonctionnerait également, maisj’aime la flexibilité de python et le nombre énorme de bibliothèquesdisponibles.

Justin Seitz (l’auteur de Hunchly) est une référence sur python etl’OSINT, et vous devriez certainement jeter un œil à son blogAutomating OSINT et son livreBlack Hat Python.

Vous aimerez peut-être aussi…

Il existe bien sûr de nombreux autres outils pour l’OSINT, mais je lestrouve moins utiles dans mon travail quotidien. Voici quelques outilsque vous voudrez peut-être regarder, ils sont intéressants et bien faitsmais ne correspondent pas vraiment à mes habitudes :

SpiderFoot est un outil de reconnaissancequi recueille des informations à travers différents modules. Il a unebelle interface web et génère des graphiques montrant les liens entreles différents types de données. Ce que je n’aime pas, c’est qu’il estconsidéré comme l’outil magique qui trouve tout pour vous, mais aucunoutil ne pourra jamais vous remplacer pour savoir ce que vous cherchezet analyser les résultats. Oui, vous devrez faire la recherche parvous-même et lire les résultats un par un, et SpiderFoot n’aide pasbeaucoup sur ce point. Bon travail et belle interface par contre.

)](https://www.randhome.io/media/osint/spiderfoot.png)

recon-ng est un bel outilen ligne de commande pour interroger différentes plateformes, réseauxsociaux ou plateformes de threat intel. C’est assez proche de ce queHarpoon fait, en fait. Je ne l’utilise pas parce que j’utilise déjàHarpoon qui correspond à mes besoins et je n’aime pas vraimentl’interface shell qu’il offre.Buscador est une machinevirtuelle Linux qui intègre de nombreux outils OSINT différents. Jepréfère toujours avoir mes propres systèmes personnalisés mais c’est unebelle façon d’essayer de nouveaux outils sans avoir à les installer unpar un.

Allons-y !

Passons maintenant au vrai sujet : qu’est-ce qui peut vous aider dansles enquêtes OSINT ?

Infrastructure technique

L’analyse de l’infrastructure technique est à la croisée des cheminsentre le threat intel et le renseignement en source ouverte (OSINT),mais elle constitue certainement une partie importante des enquêtes danscertains contextes.

Voici ce que vous devriez rechercher :

-

IP et domaines : il existe de nombreux outils différents pour celamais je trouve que Passive Total(maintenant appelée RiskIQ) est l’une des meilleures sourcesd’information. L’accès gratuit vous donne 15 requêtes par jour vial’interface web et 15 via l’API. Je m’y fie beaucoup, maisRobtex,HackerTarget etSecurity Trails sont d’autres bonnesoptions.

- Certificats : Censys est un excellent outil,mais crt.sh, moins connu et moins fantaisiste,est aussi une très bonne base de données de transparence descertificats.

- Scans : il est souvent utile de savoir quels types de servicess’exécutent sur une IP, vous pouvez faire le scan vous-même avecnmap, mais vous pouvez aussi vous fier à desplateformes qui scannent régulièrement toutes les adresses IPv4 pourvous. Les deux principales plates-formes sontCensys et Shodan,elles se concentrent toutes les deux sur des aspects différents(plus d’IoT pour Shodan, plus sur le TLS pour Censys) donc il estbon de connaître et d’utiliser les deux.

- BinaryEdge est une alternative asseznouvelle mais qui évolue rapidement. Plus récemment, une plateformechinoise similaire, appelée Fofa, a été lancée.Une autre source d’information est Rapid7 OpenData mais vous devrez télécharger lesfichiers de scan et faire vos propres recherches. Enfin, je trouveque les informations historiques sur les adresses IP sont une mined’or pour comprendre l’évolution d’une plateforme, Censys ne fournitces données que par le biais d’abonnements payants (disponiblesgratuitement pour les chercheurs universitaires) mais Shodan lesfournit directement via l’IP, ce qui est formidable ! Regardez lacommande harpoon shodan ip ip -H IP pour voir ce qu’elle donne(vous devrez acheter à Shodan un compte à vie).

- Informations sur les menaces : même si elles ne sont pasessentielles dans l’OSINT, il est toujours intéressant de vérifierles activités malveillantes d’un domaine, IP ou URL. Pour ce faire,je m’appuie principalement sur PassiveTotal et sur AlienVaultOTX.

- Sous-domaines : il existe de nombreuses façons de trouver une listede sous-domaines pour un domaine, de la recherche Google(site:DOMAINE) à la recherche d’autres domaines dans lescertificats. PassiveTotal etBinaryEdge implémentent cettefonctionnalité directement, vous pouvez donc simplement lesinterroger pour obtenir une première liste.

- Google Analytics et les réseaux sociaux : la dernière informationqui est vraiment intéressante, est de vérifier si le même ID GoogleAnalytics / Adsense est utilisé dans plusieurs sites web. Cettetechnique a été découverte en 2015 et est bien décrite ici parBellingcat.Pour rechercher ces connexions, j’utilise surtout PassiveTotal,SpyOnWeb etNerdyData(publicwww est une autre alternative nonlibre).

Moteurs de recherche

Selon le contexte, vous voudrez peut-être utiliser un moteur derecherche différent au cours d’une enquête. Je compte surtout sur Googleet Bing (pour l’Europe ou l’Amérique du Nord), Baidu (pour l’Asie) etYandex (pour la Russie et l’Europe orientale).

Bien sûr, le premier outil d’enquête est l’opérateur de recherche. Voustrouverez une liste complète de ces opérateurs pour Googleici,voici un extrait des plus intéressants :

- Vous pouvez utiliser les opérateurs logiques booléens suivants pourcombiner les requêtes : AND, OR, + et –

- filetype: permet de rechercher des extensions de fichiersspécifiques

- site: va filtrer les recherches sur un site web spécifique

- intitle: et inurl: va filtrer sur le titre ou l’url

- link: trouve les pages web ayant un lien vers une url spécifique(obsolète en 2017, mais encore partiellement fonctionnel)

Quelques exemples :

- NOM + CV + filetype:pdf peut vous aider à trouver le CV dequelqu’un

- DOMAINE -site:DOMAINE peut vous aider à trouver les sous-domainesd’un site web

- PHRASE -site:DOMAINEDORIGIN.COM peut vous aider à trouver un siteWeb qui a plagié ou copié un article

Lectures supplémentaires :

Images

Pour les images, il y a deux choses que vous voulez savoir : commenttrouver des informations supplémentaires sur une image et commenttrouver des images similaires.

Pour trouver des informations supplémentaires, la première étapeconsiste à examiner les données Exif. Les données Exif sont des donnéesincorporées dans une image lors de sa création et contiennent souventdes informations intéressantes sur la date de création, l’appareil photoutilisé, parfois des données GPS, etc. Pour le vérifier, j’aime bienutiliser la ligne de commandeExifTool mais l’extensionExif Viewer (pourChromeetFirefox)est aussi très pratique. De plus, vous pouvez utiliser ce super site WebPhoto Forensic qui a beaucoup defonctionnalités intéressantes (d’autres alternatives sontexif.regex.info et FotoForensics).

Pour trouver des images similaires, vous pouvez utiliser GoogleImages, BingImages, YandexImages ou TinEye.TinEye a une API utile (voir ici commentl’utiliser)et Bing a une fonctionnalité très utile qui vous permet de rechercherune partiespécifiqued’une image. Pour obtenir de meilleurs résultats, il peut être utile desupprimer l’arrière-plan de l’image, remove.bgest un outil intéressant pour cela.

Il n’y a pas de moyen facile d’analyser le contenu d’une image et detrouver son emplacement par exemple. Vous devrez rechercher des élémentsspécifiques dans l’image qui vous permettent de deviner dans quel payselle peut se trouver, puis faire des recherches en ligne et compareravec des images satellites. Je vous suggère de lire quelques bonnesenquêtes de Bellingcat pour en savoir plus à ce sujet, commecelle-cioucelle-là.

Lectures supplémentaires :

- Métadonnées : MetaUseful &MetaCreepypar Bellingcat

- Le Guide de vérificationvisuellepar First Draft news

Réseaux sociaux

Pour les réseaux sociaux, il existe de nombreux outils disponibles, maisils dépendent fortement de la plateforme. Voici un bref extrait d’outilset d’astuces intéressants :

- Twitter : l’API vous donne le temps exact de création et l’outilutilisé pour publier des tweets.Tweets_analyzer de x0rzest un excellent moyen d’avoir un aperçu de l’activité d’un compte.Il existe des moyens de trouver un identifiant Twitter à partird’une adresse e-mail, mais ils sont un peudélicats.

- Facebook : la meilleure ressource pour les enquêtes sur Facebook estle site Web de Michael Bazzell, enparticulier la page de son outil pourFacebook.

- LinkedIn : le truc le plus utile que j’ai trouvé dans LinkedIn estcomment trouver un profil LinkedIn à partir d’une adresseemail.

Plateformes de cache

Il existe plusieurs plateformes de mise en cache de sites Web quipeuvent être une excellente source d’information au cours d’une enquête,soit parce qu’un site Web est en panne, soit pour analyser l’évolutionhistorique du site. Ces plates-formes font soit de la mise en cacheautomatique des sites Web, soit de la mise en cache sur demande.

- Moteurs de recherche : la plupart des moteurs de recherchemettent en cache le contenu des sites Web lorsqu’ils les parcourent. C’est vraiment utile et de nombreux sites Web sont disponibles de cette façon, mais gardez à l’esprit que vous ne pouvez pas contrôler quand il a été mis en cache en dernier (très souvent moins d’une semaine auparavant) et il sera probablement supprimé bientôt, donc si vous y trouvez quelque chose d’intéressant, pensez à sauvegarder rapidement la page mise en cache. J’utilise le cache des moteurs de recherche suivants dans mes enquêtes : Google, Yandex et Bing

- Internet Archive : l’Internet Archiveest un grand projet qui vise à sauvegarder tout ce qui est publié sur Internet, ce qui inclut l’exploration automatique des pages Webet la sauvegarde de leur évolution dans une énorme base de données.Ils offrent un portail web appelé Internet Archive WaybackMachine, qui est une ressource incroyablepour analyser les évolutions d’un site web. Une chose importante à savoir est que l’Internet Archive supprime du contenu sur demande(ils l’ont fait par exemple pour la société StalkerwareFlexispy),vous devez donc enregistrer le contenu qui doit être archivé ailleurs.

- Autres plateformes de mise en cache manuelle : J’aime beaucoup archive.today qui permet de sauvegarder des instantanés de pages web et de chercher des instantanés faits par d’autres personnes. perma.cc est bon mais n’offre que 10 liens par mois pour des comptes gratuits, la plateforme est principalement dédiée aux bibliothèques et universités. Leur code es topen-source par contre, donc si je devais héberger ma propre plateforme de mise en cache,j’envisagerais certainement d’utiliser ce logiciel.

Parfois, il est ennuyeux d’interroger manuellement toutes ces plateformes pour vérifier si une page Web a été mise en cache ou non.J’ai implémenté une simple commande dans Harpoon pour faire cela :

$ harpoon cache https://citizenlab.ca/2016/11/parliament-keyboy/Google: FOUND https://webcache.googleusercontent.com/search?q=cache{1fe8e7b35df20372aecd32bdf7c6809d5cbb0644b3f87cb1bd36a4546ca0b943}3Ahttps{1fe8e7b35df20372aecd32bdf7c6809d5cbb0644b3f87cb1bd36a4546ca0b943}3A{1fe8e7b35df20372aecd32bdf7c6809d5cbb0644b3f87cb1bd36a4546ca0b943}2F{1fe8e7b35df20372aecd32bdf7c6809d5cbb0644b3f87cb1bd36a4546ca0b943}2Fcitizenlab.ca{1fe8e7b35df20372aecd32bdf7c6809d5cbb0644b3f87cb1bd36a4546ca0b943}2F2016{1fe8e7b35df20372aecd32bdf7c6809d5cbb0644b3f87cb1bd36a4546ca0b943}2F11{1fe8e7b35df20372aecd32bdf7c6809d5cbb0644b3f87cb1bd36a4546ca0b943}2Fparliament-keyboy{1fe8e7b35df20372aecd32bdf7c6809d5cbb0644b3f87cb1bd36a4546ca0b943}2F&num=1&strip=0&vwsrc=1Yandex: NOT FOUNDArchive.is: TIME OUTArchive.org: FOUND-2018-12-02 14:07:26: http://web.archive.org/web/20181202140726/https://citizenlab.ca/2016/11/parliament-keyboy/Bing: NOT FOUNDDe plus, gardez à l’esprit que Hunchly, mentionnéprécédemment, enregistre automatiquement une archive locale de toutesles pages que vous visitez lorsque l’enregistrement est activé.

Collecte des preuves

La collecte de preuves est un élément clé de toute enquête, surtout sielle risque d’être longue. Vous serez certainement perdu-e dans laquantité de données que vous avez trouvées plusieurs fois, les pages webchangeront, les comptes Twitter disparaîtront, etc.

Choses à garder à l’esprit :

- Vous ne pouvez pas vous fier à l’Internet Archive, utiliser d’autres plateformes de cache et si possible des copies locales.

- Enregistrer des images, des documents, etc.

- Prendre des captures d’écran

- Sauvegardez les données des comptes de réseaux sociaux, ellespeuvent être supprimées à tout moment. (Pour les comptes Twitter,Harpoon a une commande pour sauvegarder les tweets et les infosutilisateur dans un fichier JSON)

Lectures supplémentaires :

- Comment archiver des documents OpenSourcepar Aric Toler de Bellingcat

Raccourcisseurs d’URL

Les raccourcisseurs d’URL peuvent fournir des informations trèsintéressantes lorsqu’ils sont utilisés, voici un résumé sur la façon detrouver des informations statistiques pour différents fournisseurs :

- bit.ly : ajoutez un + à la fin de l’url, comme ça :https://bitly.com/aa++

- goo.gl : (bientôt obsolète), ajoutez un + à la fin qui vous redirigevers une url comme ça : https://goo.gl/#analytics/goo.gl/[IDHERE]/all_time

- ow.ly est le raccourcisseur d’url de hootsuite mais vous ne pouvezpas voir les statistiques

- tinyurl.com ne montre pas les statistiques mais vous pouvez voirl’url avec http://preview.tinyurl.com/[id]

- Avec tiny.cc, vous pouvez voir les statistiques en ajoutant un ~,comme ça : https://tiny.cc/06gkny~

- Avec bit.do vous pouvez ajouter un – à la fin, comme ça :http://bit.do/dSytb- (les statistiques peuvent être privées)

- adf.ly propose de gagner de l’argent en affichant des annonces lorsde la redirection vers le lien. Ils utilisent beaucoup d’autressous-domaines comme j.gs ou q.gs et ne montrent pas les statistiquespubliques.

- tickurl.com : Accédez aux statistiques avec + comme ça :https://tickurl.com/i9zkh+

Certains raccourcisseurs d’url utilisent des ID qui s’incrémentent, dans ce cas il est possible de les énumérer afin de trouver des urlssimilaires créées à peu près au même moment. Consultez ce bonrapport pour voir un exemple de cette idée.

Renseignements d’entreprise

Plusieurs bases de données sont disponibles pour rechercher desinformations sur une entreprise. Les principales sont la base de donnéesOpen Corporates et la base de donnéesOCCRP surlesleakset lesdocuments publics. Pour le reste, vous devrezvous appuyer sur des bases de données par pays, en Francesociete.com est un bon site, aux Etats-Unisvous devriez consulterEDGAR et auRoyaume-Uni, Company House (plusd’informations à ce sujetici).

Ressources

Voici quelques ressources intéressantes pour en savoir plus sur l’OSINT:

- Les ressources géniales de Bellingcat : lesguides etla communauté ont dressé une liste deressources.

- Le référentiel Github : AwesomeOSINT

- Le framework OSINT

- osint.link

C’est tout, merci d’avoir pris le temps de lire ce billet. N’hésitez pasà m’aider à compléter cette liste en me contactant surTwitter.

Ce billet de blog a été écrit principalement en écoutant du NilsFrahm.

Mise à jour 1 : Ajouté Yandex Images,remove Background et PhotoForensic. Merci àJean-MarcManach etfo0 pour leurs conseils.

Une réponse sur « Guide d’investigation : utiliser les sources ouvertes »

[…] Je vous conseille vivement, et entre autres, le site de mes amis spécialistes de la sécurité NothingToHide et bien sûr la référence en la matière avec le site de […]